"Внимание! Буда е пуснал израелската фирма за кибершпионаж да ползва България като площадка за следене на дисиденти, журналисти и граждански активисти по цял свят.

Мутро гнусна, паднеш ли, и тези си заминават с 200.

А докато падне мутрата, ето няколко полезни съвета за правозащитници, журналисти и граждански активисти: дезактивирайте всички услуги, използващи двуфакторна идентификация през SMS. Ползвайте вместо това приложения като Google Authentificator. Също така въведете допълнителни кодове за защита на приложенията Signal и WhatsApp. И винаги помнете, че телефонът Ви може да бъде локализиран у нас и в роуминг, ако не е в самолетен режим.

Освен това призовавам момчетата и момичетата от Circles, които са си продали душата на дявола срещу няколко хилядарки, да си спомнят как саудитците заклаха журналиста Хашоги и го затвориха в буркани. Да, това също стана благодарение на техния самоотвержен труд. Капе ли кръв по клавиатурите, капе ли?", разкрива главният редактор на Биволъ Атанас Чобанов във връзка с разследването, с което Биволъ ще ви запознае.

Преди 5 години Биволъ осветли фирмата за кибершпионаж Circles, която е базирана в България чрез “Съркълс България”. Тя се е регистрирала у нас като виртуален телеком оператор, за да получи достъп до сигналната системи на телекомите SS7. През SS7 софтуерът на Circles може да проследява местоположението на телефоните дори в роуминг и да прихваща незащитени SMS съобщения и обаждания.

През последните години бизнесът на “Съркълс България” просперира. Дружеството е собственост на кипърската компания “СС – Съркълс Солюшънс” Лимитед. През 2017 тя получава кредит от 275 милиона долара от две офшорки и швейцарска банка регистрирана на Кайманските острови. От 2015 до 2020 г. персоналът на българската фирма нараства двойно и в момента достига 150 души.

Договорът за заем на Circles с офшорни фирми.

Преди няколко дни излезе ново проучване на авторитетната лаборатория CitizenLab, в което се разкрива, че Circles е продавала шпионския си софтуер на държави с диктаторски режими. В много случаи те го използват, за да следят и репресират дисиденти.

Citizen Lab предупреждават правителството на САЩ, че дейностите на Circles представляват заплаха за националната сигурност. Експертите отправят предупреждение и към високорисковите потребители – правозащитници, граждански активисти, журналисти и правителствени агенти трябва да дезактивират всички услуги, използващи двуфакторна идентификация през SMS и да въведат допълнителни кодове за защита на приложенията Signal и WhatsApp.

Биволъ преведе статията на CitizenLab с незначителни съкращения.

Резюме и ключови констатации от доклада на Citizen Lab

Circles е компания за наблюдение, която съобщава, че се възползва от слабостите в глобалната система за мобилни телефони, за да подслушва разговори, проследява текстове и местоположението на телефоните по целия свят. Circles е свързана с NSO Group, която разработва най-често злонамерено употребявания шпионски софтуер Pegasus.

Circles, чиито продукти работят без да се хакне телефонът, твърдят, че продават само на държавно ниво. Според изтекли документи, клиентите на Circles могат да закупят система, която да свързват с инфраструктурата на местните телекомуникационни компании, или да използват отделна система, наречена “Circles Cloud”, която се свързва с телекомуникационните компании по целия свят.

Според Министерството на вътрешната сигурност на САЩ всички безжични мрежи в страната са уязвими към видовете слабости, за които се твърди, че се използват от Circles. По-голямата част от мрежите по света са също уязвими.

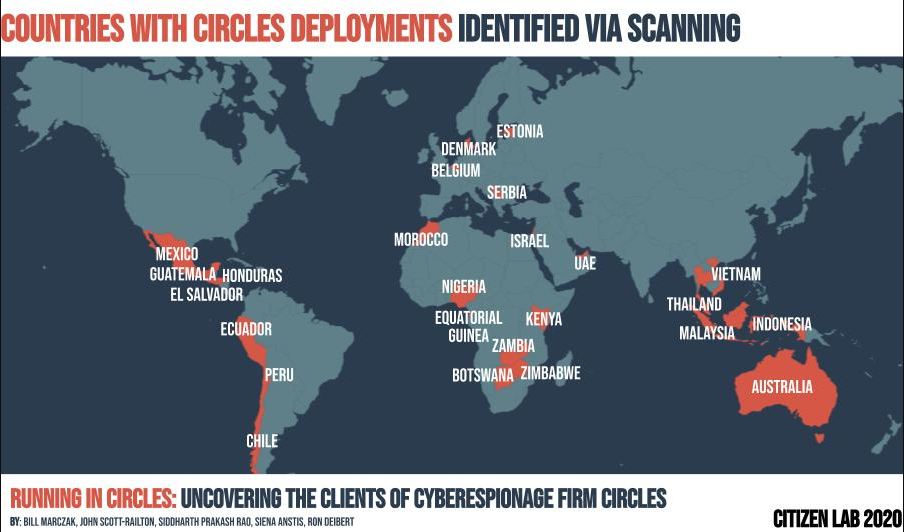

Използвайки интернет сканиране, намерихме уникален подпис, свързан с имената на хостовете на защитните стени (firewalls), използвани в разположенията на Circles. Това сканиране ни позволи да идентифицираме наличието на Circles в поне 25 държави.

Стигнахме до заключението, че правителствата на следните страни са вероятни клиенти: Австралия, Белгия, Ботсвана, Чили, Дания, Еквадор, Естония, Екваториална Гвинея, Гватемала, Хондурас, Индонезия, Израел, Кения, Малайзия, Мексико, Мароко, Нигерия, Перу, Сърбия, Тайланд, Обединените арабски емирства (ОАЕ), Виетнам, Замбия и Зимбабве.

Някои от конкретните правителствени клонове, които идентифицираме с различна степен на категоричност като клиенти на компанията, имат история, която използва дигиталната технология за нарушения на правата на човека. В няколко конкретни случая успяхме да посочим местоположението на определен клиент – като командването на операциите по сигурността (ISOC) на Кралската армия на Тайланд, за която се твърди, че е измъчвала задържани.

1. Обща информация

Обществената дискусия около наблюдението и проследяването до голяма степен е съсредоточена върху добре познати технически средства, като например целенасочено хакерство и прихващане в мрежата. Въпреки това други форми на проследяване се използват редовно и широко от правителствата и третите страни за осъществяване на трансгранично наблюдение и мониторинг.

Една от най-широко използваните (и недооценени) възможности е установяването на слабости в глобалната инфраструктура на мобилните телекомуникации, за да се следят и прихващат телефонните обаждания и трафика.

Макар, че добре обезпечените правителства отдавна имат възможност да извършват такава дейност, през последните години се появиха компании за продажба на тези екстри. Например, Guardian съобщи през март 2020 г., че Саудитска Арабия вероятно “експлоатира слабости в глобалната мобилна телекомуникационна мрежа за проследяване на гражданите, докато пътуват из САЩ”. Други разследващи доклади сочат, че журналисти, дисиденти и опозиционни политици в Нигерия и Гватемала са били обект на подобна цел.

Злоупотребата с глобалната телефонна система за проследяване и мониторинг се смята за широко разпространена, но е трудно да се разследва. Когато дадено устройство се проследява или са прихванати съобщения, не е задължително да останат следи по въпросното устройство, за да могат да се открият проследяващите. Междувременно при клетъчните оператори са налице много технически трудности да идентифицират и блокират злоупотребите с тяхната инфраструктура.

SS7 атаки

Системата за сигнализация 7 (SS7) е протоколен пакет, разработен през 1975 г. за обмен на информация и маршрутизиране на телефонни разговори между различните телекомуникационни компании. По време на развитието на SS7 глобалната телефонна мрежа се състои от малък клуб от монополисти телекомуникационни оператори. Тъй като тези компании обикновено се доверяват една на друга, дизайнерите на SS7 не са счели за нужно удостоверяването или контрола на достъпа. Въпреки това, с появата на телекомуникационното дерегулиране и мобилните технологии скоро започнаха спорове около предположението за доверие. Обаче SS7 издържа, благодарение на желанието да се поддържа оперативна съвместимост с по-старо оборудване.

Поради липсата на удостоверяване на SS7, всеки нападател, който свързва мрежата на SS7 (като разузнавателна агенция, кибер-престъпник или фирма за наблюдение, която управлява фалшива телефонна компания) може да изпраща команди до абонатната “домашна мрежа” и да показва, че абонатът е роуминг. Тези команди позволяват на нападателя да следи местоположението на жертвата и да прихваща гласови повиквания и SMS текстови съобщения.

Тези възможности могат да се използват и за прихващане на кодове, използвани за двуфакторно удостоверяване, изпратени чрез SMS. За телекомуникационните оператори е трудно и скъпо да различават злонамерения трафик от доброкачественото поведение, което прави тези атаки трудни за блокиране.

Днес SS7 се използва предимно в 2G и 3G мобилните мрежи (4G мрежите използват по-новия протокол Diameter). Една от основните функции на SS7 в тези мрежи е обработката на роуминг, където абонат на “домашна мрежа” може да се свърже с различна “посетена мрежа”, като например при пътуване в чужбина. В този случай SS7 се използва за обработка на пренасочване на телефонни обаждания и SMS текстови съобщения до “посетена мрежа”. Въпреки че протоколът Diameter на 4G включва функции за удостоверяване и контрол на достъпа, те са по избор. Освен това необходимостта от Diameter мрежи за свързване с SS7 мрежите също предизвиква и проблеми със сигурността. Налице е широко разпространената загриженост, че 5G технологиите и други постижения ще наследят рисковете от тези по-стари системи.

Circles

Докато компаниите, които продават системи за експлоатация на глобалната клетъчна система са склонни да работят в тайна, една компания се очертава като известен играч: Circles. Компанията е създадена през 2008 г., придобита през 2014 г. от Francisco Partners, след което се слива с NSO Group. Circles е известна с продажбата на системи за използване на SS7 уязвимости и твърди, че продава тази технология изключително на национални държави.

За разлика от Pegasus spyware на NSO Group, механизмът SS7, чрез който се твърди, че работи продуктът на Circles, няма очевиден подпис на целевия телефон, като например насочването на SMS с цел да се нанесе злонамерен линк, който понякога се намира на телефон, насочен към Pegasus.

Повечето проучвания на Circles разчитат на вътрешна информация и разузнаване с отворен код, а не на технически анализ. Например разследване от 2016 г. на нигерийския вестник Premium Times разкри, че двама държавни лидери в Нигерия са придобили системите на Circles и ги използват, за да шпионират политически опоненти. В единия случай системата е инсталирана в резиденцията на един от въпросните властници. Нашето проучване откри две системи на Circles в Нигерия.

Документи, подадени като част от съдебно дело срещу NSO Group в Израел показват имейли, разменени между Circles и няколко клиенти в ОАЕ. Те показват изпращане на местоположение на обекти и телефонни записи (Call Detail Records или CDRs) от Circles до Върховния съвет на ОАЕ за национална сигурност (SCNS), очевидно като част от демонстрация на продукта. Имейлите показват и, че прихващането на телефонни разговори на чужда цел има по-голям шанс за успех, когато целта е роуминг.

Същите документи обясняват някои аспекти на работата на системата Circles. SCNS е с нагласата да получи две отделни системи: самостоятелна, която може да се използва за местни прихващания и друга отделна система, свързана със “Circles Cloud” ( с договори за роуминг по света), която може да се използва за прихващания извън ОАЕ, ако желае.

През 2015 г. Intelligence Online предлага на Circles да стартира фалшива телефонна компания, наречена “Circles България”, за да улесни прихващането на хора по целия свят. Неотдавна докладът на Forensic News от 2020 г. повдигна въпроси за истинския бизнес на FloLive, за която се предполага, че е компания за връзка с интернет. Forensic News откри, че FloLive се е свързала със Circles и предлага компанията да бъде “лице за хакерите и частните шпиони зад Circles”.

Има и ограничена информация за това как системата Circles се интегрира с водещия шпионски софтуер Pegasus spyware на NSO Group, въпреки, че бивш служител на NSO Group посочил, че дънната платка на Pegasus има “ужасна интеграция с Circles и че Circles “преувеличават способностите на тяхната система”.

2. Снемане на дигитални отпечатъци и сканиране за Circles

Докато търсихме с Shodan (първата в света търсачка за свързани с интернет устройства, бел.ред.), се натъкнахме на интересни резултати в AS200068, блок от IP адреси, регистрирани в Circles Bulgaria. (Снимка 2). Тези резултати показват имена на хостове на защитните стени, произведени от Check Point, както и имена на хостове на SmartCenter екземпляра на защитната стена. SmartCenter може да се използва за централизирано управление на множество защитни стени с Check Point.

Резултати от Shodan за защитните стени на контролния център на AS200068 (Circles България Ltd).

Сред регистрираните хостове в SmartCenter в Circles, AS200068 съдържа домейна с име tracksystem.info. Изглежда ясно, че tracksystem.info е свързан със Circles, тъй като изтекли документи разкриват служителите на Circle, комуникиращи от @tracksystem.info имейл-адреси. Освен това, за RiskIQ, 17 от 37-те IP адреса, посочени от tracksystem.info или неговите поддомейни, са в AS200068, както и AS60097, също регистрирани в Circles Bulgaria.

Търсихме Check Point защитни стени с хост в SmartCenter, съдържащи tracksystem.info в Shodan, Censys, Fofa, и sonar-ssl данни в Rapid7. Търсихме и IP адреси, които връщат особено “случайни” TLS сертификати, съвпадащи със следвания регулярен израз, като видяхме тези сертификати върнати от Check Point защитната стена с tracksystem.info в техните имена на хостовете в SmartCenter:

Като цяло идентифицирахме 252 IP адреса в 50 ASN, съответстващи на нашите цифрови отпечатъци. Много от тях имат поле “Firewall Host”, привидно показващо, че системите са били клиентски, например client-circles-thailand-nsb-node-2, въпреки, че някои използват думата telco на мястото на клиента, а някои са по-скоро родово име, отколкото име на клиент, например, cf-00-182-1. В случаите, когато идентифицирахме Check Point защитни стени в Circles на доставчик на Transit/Access ISP (т.е. интернет доставчик на не-център за данни ISP), допуснахме, че някои агенции на правителството на съответната държава са били клиент на Circles.

Някои от клиентите, които идентифицирахме, имат никнейм с две думи, като първата е марка на автомобил, която почти винаги съвпада с първата буква на държавата на очевидния клиент. Например, защитните стени на Circles, чиито IP адреси са с геолокации в Мексико, се наричат “Mercedes”, тези в Тайланд са “Toyota”, други с геолокации до Абу Даби се наричат “Aston”, а в Дубай са “Dutton”.

Използването на марки на автомобили за обозначаване на клиенти е съобщено за първи път от израелския в. „Haaretz“, макар, че в доклада се посочва, че това е практика на NSO Group, а не на “Circles”. „Haaretz“ съобщава следните кодови имена: Саудитска Арабия е “Subaru”, Бахрейн е “BMW”, а Йордания е “Jaguar”. Нашите проучвания не разкриха никакви Check Point защитни стени, свързани със Circles под имената Subaru или Jaguar, въпреки че ние идентифицирахме защитни стени с името “BMW” с локация в Белгия.

3. Списък на глобалното внедряване на Circles

От 252 IP адреса, които открихме в 50 ASN, ние идентифицирахме 25 правителства, които са вероятни клиенти на Circles. Идентифицирахме и 17 специфични правителствени клонове, които изглежда са клиенти на Circles, базирани в WHOIS, пасивни DNS и с история на сканирани данни от IP адреси на Check Point защитна стена на IP или на техните съседи.

Австралия, Белгия, Ботсвана (Дирекция за разузнаване и сигурност), Чили (Разследваща полиция), Дания (Военно командване), Еквадор, Ел Салвадор, Естония, Екваториална Гвинея, Гватемала (Генерална дирекция за гражданско разузнаване), Хондурас (Национална дирекция за разследване и разузнаване), Индонезия, Израел, Кения, Малайзия, Мексико (Мексиканска флота; Щат Дуранго), Мароко (Министерство на вътрешните работи), Нигерия (Агенция за разузнаване по отбраната), Перу (Национална разузнавателна дирекция), Сърбия (Агенция за информационна сигурност), Тайланд (Управление на операциите по вътрешна сигурност; Батальон за военно разузнаване; Бюро за борба с наркотиците), Обединените арабски емирства (Върховен съвет по национална сигурност; правителството на Дубай; (Royal Group), Виетнам, Замбия и Зимбабве.

Докато анализът ни доведе до категорични резултати от страните, усилията ни да определим самоличността на клиентите в някои случаи не се увенчаха с пълен успех.

Държави, които вероятно имат поне един клиент на Circles.

Натъкнахме се и на поне четири системи, които не можахме да свържем с конкретна държава.

4. Фокус – разгръщането на Circles

Нашите изследвания идентифицираха присъствие в 25 държави. В няколко случая успяхме да стигнем по-далеч и да идентифицираме технически елементи, сочещи към конкретен държавен клиент с различна степен на сигурност. В редица случаи правителството като цяло или правителственият клиент в частност имат история на злоупотреба с технологии за наблюдение и нарушения на правата на човека.

Ботсвана

Идентифицирахме две системи Circles в Ботсвана: една без име и друга на име Bentley Bullevard, която изглежда се управлява от Дирекцията за разузнаване и сигурност (DISS) в страната, тъй като TLS сертификати, използвани в Check Point защитната стена, бяха подписани със собствен сертификат TLS за “CN= sid.org.bw”, което е име на домейн, използван от Дирекцията за разузнаване и сигурност.

Злоупотребите с наблюдение в Ботсвана

Има многобройни съобщения за злоупотреба с оборудване за наблюдение в Ботсвана, за да се потисне докладването и публичната информация за корупцията в правителството. През 2014 г. беше съобщено, че DISS е участвала в използването на технологии за наблюдение и заглушаване, разработени от Elbit Systems за провеждане на “електронни военни действия” срещу медиите. Освен това, според съобщенията, DISS се е ангажирала с опити за компрометиране на неприкосновеността на личния живот на отношенията между източниците и репортерите.

Чили

Нашето сканиране установи една система на Circles с кодово име Cadillac Polaris. Системата вероятно се управлява от Разследващата полиция на Чили (PDI), тъй като Check Point защитните стени идентифицират клиента като “Chile PDI”. PDI е основната правоохранителна агенция на Чили. Тя също е клиент на хакерски екип с дистанционно управление на шпионски софтуер, въпреки че те твърдят, че такъв е бил използван само за преследване на престъпления с предварително съдебно разрешение.

Злоупотреби с наблюдение в Чили

Между 2017 и 2018 г. другата голяма национална полицейска агенция на Чили, Carabineros, незаконно е прихванала разговорите, чатовете в WhatsApp и съобщенията в Telegram на множество журналисти. Чилийската полиция също е проследила съобщенията на лидерите на местните Мапуче и цитира прихванати разговори, за да се оправдаят арестите. По-късно обаче властите бяха осъдени за прикачване на фалшиви доказателства по телефоните на лидерите.

Гватемала

Идентифицирахме една система на Circles в Гватемала – Ginetta Galileo. Системата изглежда е управлявана от Генералната дирекция за гражданско разузнаване (DIGICI), тъй като в публичните WHOIS информационни записи IP-та на защитната стена са регистрирани на “Dirección General de Inteligencia Civil”(Генерална дирекция за гражданско разузнаване).

Злоупотреби с наблюдение в Гватемала

Разследване от 2018 г. на гватемалския вестник Nuestro Diario установи, че израелски търговец на оръжия е продал на секретна единица в DIGICI различни шпионски инструменти, включително шпионски софтуер на NSO Group и система на Circles. Според съобщенията, звеното използва оборудването за провеждане на незаконно наблюдение срещу журналисти, хора от бизнеса и политически опоненти на правителството. Злоупотребата се появи на фона на изключителна физическа заплаха за представителите на гражданското общество. В неотдавнашен доклад бяха установени над 900 нападения в периода 2017-2018 г. в Гватемала, с произход както от правителствени, така и от неправителствени организации.

Мексико

Идентифицирахме кои са 10-те системи на Circles в Мексико. Едната – Mercedes Ventura, вероятно е използвана от мексиканския военноморски флот (SEMAR). Всички IP адреси на защитната стена за системата Mercedes Ventura са около 24 с множество други IP адреси, които са насочени към имена на домейни и връщат валидни TLS сертификати за semar.gob.mx и други уебсайтове, свързани с мексиканския военноморски флот. Безименната система вероятно е била използвана от щата Дуранго, тъй като един от нейните IP адреси на защитната стена е посочен от десетки поддомейни от durango.gob.mx.

Докладите преди свързваха мексиканското правителство с покупката на друго SS7 оборудване за наблюдение, като ULIN made by Ability, както и система с кодово кодово име SkyLock, продадена от Verint Systems Inc.

Злоупотреби с наблюдение в Мексико

В Мексико има много данни за злоупотреби с наблюдението. По-специално, нашите предишни изследвания показват, че структурите в правителството на Мексико последователно злоупотребяват с шпионския софтуер Pegasus на NSO Group, като се прицелват в над 25 репортери, защитници на правата на човека и семействата на хора, убити от картели и изчезнали. Моделът на злоупотребите се простира и до други форми на цифрово наблюдение.

Организациите за човешки права документираха, че мексиканският флот е отговорен за гражданските жертви в конфликти и за нарушения на човешките права, включително незаконно задържане, отвличане, изтезания и сексуално насилие. Националната комисия по правата на човека на Мексико неотдавна потвърди този модел в своя препоръка.

Мароко

Нашето проучване установи, че е налична една система на Circles в Мароко. Ip адресите на мароканския клиент са еднакви /27 като няколко сайта на Централното бюро за съдебни разследвания (Bureau central d’investigation judiciaire (BCIJ) и са едни и същи /26 като страницата на мароканските спомагателни сили (FA). FA и BCIJ са под егидата на МВР на Мароко. Правителствена агенция в страната също изглежда клиент на филиал на NSO Group на Circles, въпреки че идентичността на тази мароканска агенция не е установена.

Злоупотреби с наблюдение в Мароко

Страната е свързана с множество случаи на злоупотреба с наблюдение през последното десетилетие, като се започне от фокуса към организации за човешки права с шпионски софтуер Hacking Team до поредица от по-скорошни случаи, в които Spyware на NSO Group е бил използван срещу гражданското общество в Мароко и в чужбина.

Нигерия

Сканирането ни идентифицира две системи на Circles в Нигерия. Едната система може да се управлява от същия обект като един от нигерийските клиенти на шпионския софтуер FinFisher, който открихме през декември 2014 г. IP адресите на защитната стена са еднакви /27 като IP адреса на сървъра FinFisher C&C, открити в нашите сканирания от 2014 г. (41.242.50.50). Другият клиент вероятно е Нигерийската агенция за отбрана (DIA), тъй като нейните IP адреси на защитната стена са в AS37258, блок от IP адреси, регистрирани в “HQ Defence Intelligence Agency Asokoro, Nigeria, Abuja“ – Щаб на отбранителна агенция Асокоро, Нигерия, Абуджа.

Злоупотреби с наблюдение в Нигерия

Членовете на гражданското общество в Нигерия са изправени пред широк спектър от дигитални заплахи. В неотдавнашен доклад на Front Line Defenders се заключава, че правителството на Нигерия “е извършило масово наблюдение на гражданските телекомуникации”. Комитетът за защита на журналистите (CPJ) също докладва за множество случаи на нигерийското правителство, което злоупотребява с телефонното наблюдение.

Разследване на нигерийския в. “Premium Times” разкрива, че управителите на щатите Байелса и Делта са купили системи от Circles, за да шпионират политическите си опоненти. Вестникът посочва, че в Делта системата е инсталирана в “резиденция на губернатора” и се управлява от негови служители, а не от полицията. В щата Байелса губернаторът използва системата, за да шпионира опонента си на изборите, както и съпругата на съперника си и помощниците му. Разследването установява също, че двете системи на Circles са внесени без необходимите разрешения от Службата на съветника по националната сигурност на Нигерия.

Тайланд

Нашето разследване установи кои са тримата настоящи клиенти в Тайланд. IP адресите на защитната стена за Toyota Regency са еднакви /29 като онлайн “War Room” на командването на операциите за вътрешна сигурност на Кралската армия, известно като ISOC за кратко (the Royal Thai Army’s Internal Security Operations Command ). IP адресите на защитната стена за неназованата система са едни и същи /29 като wiki, показващи логото на батальон за военно разузнаване (MIBn – Military Intelligence Battalion), което изглежда е подразделение на командването на военното разузнаване на армията при тайландската главна агенция за военно разузнаване. Третата система, Toyota Dragon, се идентифицира от Check Point защитните си стени за като “Thailand NSB”, която според нас е препратка към Бюрото за борба с наркотиците.

Злоупотреби с наблюдение в Тайланд

Тайланд има история на привличане на широк спектър от технологии за наблюдение и тормоз на гражданското общество. Предишно изследване на Citizen Lab също идентифицира шпионския оператор Pegasus, активен в Тайланд.

ISOC бе обвинен в мъчения и удавяния на активисти, и съди активисти, които твърдят, че са изтезавани от ръцете на военните. Напоследък се появиха тревожни доклади за отвличания на тайландски дисиденти, които живеят извън Тайланд. В един случай трима тайландски дисиденти, живеещи в Лаос критици на военните изчезнали, а телата им по-късно бяха открити от тайландски рибар. Телата им бяха “изкормени и натъпкани с бетонни стълбове”, крайниците им са строшени. Докато тези отвличания и убийства не са били окончателно приписани на Кралската армия, изчезванията е трябвало да се случат, докато бившият лидер на военната хунта Прают Чан-о-ча е бил на посещение в Лаос. Чан-о-ча е настоящият министър-председател на Тайланд, както и директор на ISOC.

Обединени Арабски емирства

Идентифицирахме кои са тримата активни клиенти в ОАЕ: Върховният съвет на ОАЕ за национална сигурност, правителството на Дубай, и клиент, който може да бъде свързан с Royal Group на шейх Тахнун бин Зайед ал-Нахян и бившия силен човек на Фатах Мохамед Дахлан (считан за един от най-ожесточените противници на Ясер Арафат и гласът на недоволните в палестинското общество, бел.ред.)

Royal Group

Открихме система без име на ОАЕ в Circles, на която Check Point защитните стени са еднакви / 25 като уебсайтове за компании от Royal Group, включително Mauqah Technology, които известният и опериращ шпионския софтуер Hacking Team придобива и през 2012 г. използва системата, за да я насочи (наред с другото) към активиста в ОАЕ Ахмед Мансур. Командният и контролен сървър за този шпионски софтуер за кратко посочи IP адрес, регистриран на шейх Тахнун бин Зайед ал-Нахян, председател на Кралската група и сега съветник по националната сигурност на ОАЕ. Шейх Тахнун е тясно свързан и с ToTok, популярно приложение за чат, което беше забранено от магазините на Apple и Google Play, след като Ню Йорк Таймс съобщи, че е свързан с със службите за разузнаване на ОАЕ.

Изтекла фактура от 2014 г. показва сделка между Circles и Al Thuraya Consultancy and Researches LLC, която изглежда свързана с Royal Group. Регистрите, получени в ливанския вестник „Al Akhbar“ от търговската камара в Абу Даби и записите на companies.rafeeg.ae показват, че Ал Thuraya има номер на пощенска кутия (“PO Box 5151, Abu Dhabi”) и номер на факс (“8111112”) с Royal Group. Освен това, търговският лиценз на Ал Thuraya показва “Dhahi Mohammed Hamad Al-Thumairi” като един от двамата партньори на компанията.

Ал-Тумайри се обучавал в джиу-джицу с осиновения син на Шейх Тахнун Файсал Акетби, получил насърчение от самия шейх Тахнун и дал името му на първия си син. Още едно от джиу-джицу насърчение от шейх Тахнун се появи в случая с ТоТок като единствен директор на Breej Holding, компания, включена като разработчик на iOS на приложението.

Връзки между клиента на Circles Al-Thuraya Consultancy, съветника за националната сигурност на ОАЕ Шейх Тахнун бин Зайед ал-Нахян и Мохамед Дахлан.

Al Thuraya е консултантска фирма на Мохамед Дахлан, бивш ръководител на превантивната палестинска сигурност и бивш член на Централния комитет на Фатах. Дахлан е изваден от Фатах през юни 2011 г. и впоследствие избягал в ОАЕ. Всъщност, изтеклата през 2014 г. фактура показва адреса на Ал Thuraya като “POB 128827, Abu Dhabi, United Arab Emirates”, който е включен в записите на WHOIS за уебсайта на Дахлан dahlan.ps от септември 2013 г. и е използван от Дахлан през юни 2017 г., когато той безуспешно е съдил за клевета онлайн-вестника „Middle East Eye“ в Лондон. За Дахлан в него пише, че е ръководил от ОАЕ програма за убийства в Йемен, която е набелязала и убила опозиционни политици. Съобщава се, че Дахлан е участвал в неотдавнашната сделка, която нормализира отношенията между ОАЕ и Израел.

Върховен съвет на ОАЕ по националната сигурност

В изтекъл през 2015 г. обмен става ясно, че държавният служител на Върховния съвет на националната сигурност на ОАЕ (SCNS) Ахмед Али Ал-Хабси е поискал Circles за прихващане на повиквания за определени телефонни номера, очевидно като част от демонстрация на продукта. Открихме система на Circles, наречена Aston Andromeda, IP адресите на защитната стена на която са регистрирани на същия служител на SCNS по публични данни на WHOIS.

Изтеклите документи описват и продажба от 2016 г. на Circles за Националната агенция за електронна сигурност на ОАЕ (National Electronic Security Authority (NESA) чрез DarkMatter. Докато NESA е дъщерно дружество на SCNS по закона на ОАЕ, ние не сме сигурни дали сделките с демото на SCNS и DarkMatter/ NESA са свързани. След като Ройтерс съобщава за кампанията на NESA за хакване на проекта Raven, NESA е разделена на няколко агенции, включително и на Агенция за разузнавателни сигнали (Signals Intelligence Agency).

Злоупотребите с наблюдение в ОАЕ

Правителството на ОАЕ е документиран сериен насилник чрез технологиите за наблюдение, за да потиска несъгласията и преследва критичните гласове. Някои видни активисти като Ахмед Мансур, лишен от свобода в Емиратите, затворник от 2017 г., са били наблюдавани с помощта на технологии от Hacking Team, FinFisher на Gamma Group, технология, разработена от Проекта Raven, и шпионския софтуер Pegasus на NSO Group.

Използването от ОАЕ на бивши служители на Американската агенция за национална сигурност за насочване към и проследяване на устройствата на дисиденти, журналисти и политически опоненти също е добре документирано, както е видно и прилагането на тази цел за разобличаване и затвор за блогъри и други критици на правителството. В някои случаи целите включват американци.

Замбия

Идентифицирахме една система Circles в Замбия, управлявана от неизвестна агенция.

Злоупотреба с надзора в Замбия

През 2019 г. се съобщава, че в Замбия е арестувана група блогъри, които са управлявали опозиционен новинарски сайт с помощта на “отдел за кибер-наблюдение в офисите на регулаторния орган на телекомуникациите на Замбия”, който “посочи местоположението на блогърите” и е “в постоянен контакт с полицейските части, готови да ги арестуват”. Докато системата на Circles позволява на правителствата да проследяват телефони, не е ясно дали в случая тя е била използвана в страната.

Дискусия

Circles са част от голям и разрастващ се глобален надзорен сектор, който да се използва от държавни клиенти. Много от правителствените клиенти, които изглежда са придобили и/или внедрили технологията на Circles, имат записи за нарушения на човешките права и технически възможности за наблюдение. За много от тях липсва обществена прозрачност и отчетност и имат минимален или никакъв независим надзор върху дейностите на агенциите си за сигурност.

Circles: Друг играч на индустрията, който подхранва разпространението на неотменимо наблюдение

Трудно е да се разследват и проследяват компании като Circles, които използват недостатъците в протокола SS7. Много атаки на SS7 не изискват ангажиране с целите сами и не оставят видими артефакти на целевите устройства, които по невнимание могат да разкрият операцията. Липсата на прозрачност от страна на доставчиците на далекосъобщителни услуги за злоупотреби също помага на компаниите за наблюдение, а техните клиенти избягват експозицията, което допълнително увеличава вероятността от злоупотреба.

Авторитарният профил на някои от очевидните правителствени клиенти на Circles е тревожен, но не е изненадващ. През последното десетилетие, експлозията на глобалната надзорна индустрия доведе до огромен трансфер на шпионски технологии към проблемни режими и услуги за сигурност. Тези клиенти са използвали новопридобитите си възможности да злоупотребяват с правата на човека и да неутрализират политическата опозиция, дори и извън границите им. Circles са особено загрижени за случая поради близките им отношения и явната интеграция с NSO Group, известна с рекордните данни за допускането на злоупотреби с наблюдение.

Експанзията на нерегулираната индустрия за наблюдение

Проучванията на Citizen Lab и други, включително Amnesty International и Privacy International, показват, че индустрията за наблюдение е слабо регулирана и нейните продукти са удобни за злоупотреба. “Саморегулирането”, което компаниите твърдят, че практикуват, изглежда не е тласнало нарастващия прилив на случаи на злоупотреба. В доклад от 2019 г. относно сектора за наблюдение специалният докладчик на ООН за насърчаването и защитата на правото на свобода на мнение и изразяване призова за “незабавен мораториум върху продажбата и трансфера на технологии за частно наблюдение до установяване на строги гаранции за правата на човека, за да се регулират тези практики и да се гарантира, че правителствата и неправителствените субекти използват инструментите по легитимен начин”.

Тъй като индустрията на наблюдението продължава да расте относително безпрепятствено, пространствата за легитимна демократична дейност ще продължат да се свиват. Способностите на правителствата да защитават своите граждани, както и техните основни услуги и националната сигурност, също ще продължат да се стесняват. Този проблем ще изисква пряко съсредоточаване върху реформирането на сектора за наблюдение, включително, наред с други стъпки:

-Въвеждане на по-стабилни национални, регионални и международни правни рамки, оборудвани със съдържателна прозрачност, правоприлагане и механизми за надзор, за контрол на износа и вноса на технологии за наблюдение;

-Задължения за неотменима комплексна проверка на компаниите за наблюдение и механизми за принудително изпълнение със строги санкции за нарушения на тези задължения;

-Законодателни промени, за да се определят правните и регулаторни пропуски, така че страните, засегнати от технологиите за наблюдение, да могат да предявяват искове срещу компаниите за тези вреди.

В допълнение към тези по-широки мерки, насочени към сектора на надзора, считаме, че уязвимостите, присъщи на глобалната телекомуникационна система, изискват спешни действия от страна на правителствата и телекомуникационните оператори. Глобалният сектор на телекомуникациите предоставя значителна възможност за злоупотреба от страна на сектора за наблюдение и клиентите му в светлината на продължаващия провал на далекосъобщителните оператори, а държавите трябва да предотвратят такова използване. В обсъжданията по-долу ние определяме ясни действия, които законодателите и безжичните оператори трябва да предприемат, за да предотвратят продължаващата експлоатация и злоупотреби.

Аларма: Ясна и настояща заплаха за националната сигурност

Според неотдавнашно проучване, по-голямата част от телекомуникационните мрежи по света са уязвими към видовете техники, които се използват от Circles. Както широко се съобщава, индустрията се стреми да омаловажи и да скрие тези рискове.

Не е изненада, че докладите сочат, че SS7 е бил злонамерено внедрен от страни като Саудитска Арабия, за да се насочи към хора по целия свят, включително в САЩ.

Неотдавнашно проучване на сигурността на безжичната мрежа на ЕС, направено от Агенцията на Европейския съюз за киберсигурност (ENISA) стигна до заключението, че мнозинството от операторите са разполагали с мерки за сигурност, които могат да “обхващат само основни атаки”.

Тревожно е, че докладването на мащаба на тези заплахи остава трудно за постигане, тъй като злоупотребата със SS7 не е в рамките на текущите задължения за доклади за европейския сектор на телекомуникациите.

Освен това е известно, че в рамките на отрасъла някои държави не изпълняват основните задължения за надлежна проверка и надзор по отношение на техните мрежи, което дава възможност на чуждестранните субекти да получат достъп до SS7 и Diameter за целите на провеждането на глобално наблюдение.

Смятаме, че исторически ограничената обществена информация за злоупотребите е позволила на телекомуникационния бранш да минимизира допълнително проблема. Не се съобщава публично от повечето телекомуникационни компании за мащаба на заплахите за потребителите, броя на набелязаните и блокирани атаки или пътна карта за справяне с тези заплахи в бъдеще. Това състояние на нещата ще доведе до предвидими и предотвратими вреди за клиентите по целия свят.

/Тук публикацията продължава с детайли за рисковете в САЩ и Канада, с препоръки към безжичните оператори и към правителствата, които ще спестим на читателите ни. Но предупреждението долу е изключително важно/.

Внимание: Препоръки за високорискови потребители

Независимо дали сте журналист, защитник на правата на човека или служител на правителството, уязвимостите в телекомуникационните мрежи могат да направят възможно противниците да прихващат вашите проверки на SMS-те и да компрометират акаунтите ви. Ако смятате, че сте изправени пред заплахи, поради това кой сте или какво правите в някоя от страните, споменати в този доклад, или дори държава, която не е посочена по-горе, ние ви призоваваме да се лишите от двуфакторно удостоверяване, базирано на SMS, незабавно за всички сметки, където е възможно.

Освен това, за акаунтите на популярни приложения като Сигнал, WhatsApp и Telegram, ви призоваваме незабавно да активирате ПИН код за сигурност или парола за профила си. Вижте тук:

https://support.signal.org/hc/en-us/articles/360007059792-Signal-PIN

https://faq.whatsapp.com/general/verification/how-to-manage-two-step-verification-settings/?lang=fb

https://telegram.org/blog/sessions-and-2-step-verification

Автори: Бил Марчак, Джон Скот-Рейлтън, Сидхарт Пракаш Рао, Сиена Анстис и Рон Дийбърт, Citizen Lab

Превод: Биволъ